어제부터 또 새로운 네이트온 악성코드 링크가 전파되고 있다는 보고를

네이버 지식iN을 통하여 접하였습니다.

이에 해당 악성코드에 대한 관찰기와 대처법을 적어 봅니다.

이 글의 순서는 아래와 같습니다 .

1. 해당 악성코드 감염자의 대처법

2. 해당 악성코드 행동 양식 분석 보고

| 1. 해당 악성코드 감염자의 대처법 |

안전 모드로 부팅해서 아래 파일들을 삭제하세요.

C:\WINDOWS\system\Baidog.dat

C:\WINDOWS\system\ExeWen.exe

C:\WINDOWS\system\Lcomres.dat

C:\WINDOWS\system\sysnames.sys

일단 위에 적은 파일들만 삭제하면 이 악성코드는 무력화된 겁니다.

만약 위의 파일들 삭제 후 재부팅 시 파일이 없다는 에러 메시지가 뜬다면

autoruns로 아래 링크의 제 이전 글에서 제가 설명한 대로 조치하면 됩니다.

2010.08.07 - [유용한 팁들] - 부팅 시 뜨는 다양한 오류 창들에 대한 대처법

| 2. 해당 악성코드 행동 양식 분석 보고 |

네이버 지식iN에 올라온 질문을 보면

블라인드 처리한 빨간 네모 친 링크를 네이트온으로 받았을 때 클릭하면

image.rar라는 압축 파일이 받아지고,

해당 파일을 압축 풀면 image.scr이란 파일이 나오는데

이걸 실행했더니 컴퓨터가 이상해졌다는 겁니다.

위 빨간 네모 친 링크를 클릭 시

위 그림처럼 리다이렉트되어 image.rar가 받아지게 됩니다.

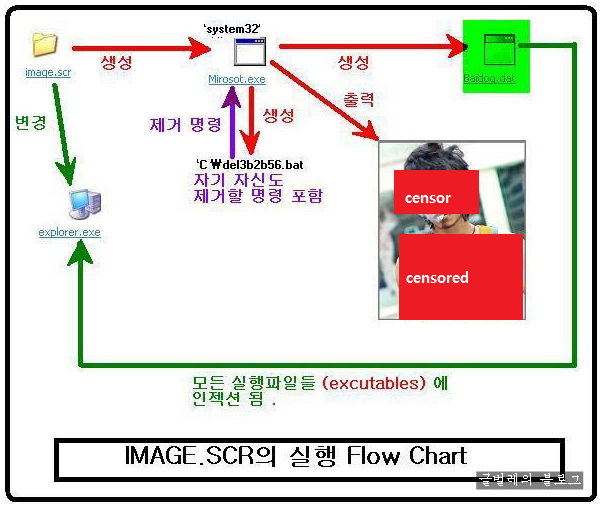

이 rar 파일의 압축을 풀어서 나온 image.scr을 실행하게 되면

아래와 같은 일이 시스템에서 일어납니다.

image.scr은 system32 폴더에 Mirosot.exe라는 파일을 생성하고

이 파일은 Baidog.dat라는 파일과 담배를 피는 남자 사진을 모니터에 출력하는데

여기서 중요한 것은 Baidog.dat란 파일은 모든 실행 파일의 프로세스로 인젝션되는

글로벌 후크 툴이란 점입니다.

아래 그림을 보시면

Baidog.dat 파일이 모든 실행 파일들로 인젝션된 것을 볼 수 있습니다.

즉, 이 후킹 툴은 시스템의 어떤 프로그램에서든지 글자를 쓴다면 그 키 값을 모두 긁어갈 수 있다는 말이 됩니다.

참고 - 위 그림에서 인젝션된 라이브러리(.dll)를 밝히는데 사용한 프로그램을 알고 싶으시다면

아래 관련 글을 보세요.

관련 글 : : 2009/10/17 - [프로그램 리뷰] - ProcessExplorer

image.scr의 파일 정보입니다.

image.scr이 시스템에 주는 변경 사항입니다 .

| 파일 생성 |

| C:\WINDOWS\system\Baidog.dat C:\WINDOWS\system\ExeWen.exe C:\WINDOWS\system\Lcomres.dat C:\WINDOWS\system\sysnames.sys C:\WINDOWS\system\Lin.log C:\WINDOWS\system\Sting.log C:\WINDOWS\system32\OFF.jpg C:\del3b2b56.bat |

| 레지스트리 추가 |

| 키 이름: [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\winlogon\Notify\systment] 클래스 이름: <클래스 없음> 마지막 쓴 시간: 2010-03-28 - 오전 4:30 값 0 이름: Asynchronous 형식: REG_DWORD 데이터: 0x1 값 1 이름: DLLName 형식: REG_SZ 데이터: C:\WINDOWS\system\Lcomres.dat 값 2 이름: Impersonate 형식: REG_DWORD 데이터: 0x0 값 3 이름: StartShell 형식: REG_SZ 데이터: QiDongHan [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SystemFilse] DisplayName = REG_SZ, "SystemFilse" ErrorControl = REG_DWORD, 0 ImagePath = REG_SZ, "C:\WINDOWS\system\sysnames.sys" Start = REG_DWORD, 3 Type = REG_DWORD, 1 |

'Malwares 분석' 카테고리의 다른 글

| 네이트온 악성코드를 헤쳐 보았다 . (0) | 2010.06.02 |

|---|---|

| see.scr - MD5 : 01512107cdf5ed9654c69a0157ce52ec (5) | 2010.03.09 |

| stat.exe - infostealer (8) | 2010.03.07 |

| svchost.exe (0) | 2010.02.12 |

| flash.exe (1) | 2009.06.27 |

| svhost.exe (0) | 2009.04.10 |

| itynfu.exe (0) | 2009.04.06 |

| dr.exe (1) | 2009.03.19 |

댓글