오늘은 자신이 Microsoft에서 제공한 파일이라고 속이면서

BITS 서비스를 이용해 무엇인가 빼돌리는 악성코드에 대하여 안내해 보고자 합니다.

본문에 앞서 본 포스트 작성에 이용된 도구들을 소개해 드리고

BITS 서비스에 대한 안내부터 드립니다.

| BITS |

| 유휴 상태의 네트워크 대역폭을 사용하여 백그라운드에 있는 파일을 전송합니다. 서비스를 중지하면, Windows Update나 MSN Explorer 등에서 자동으로 프로그램이나 다른 정보를 다운로드할 수 없습니다. 서비스를 사용하지 않도록 설정하면, BITS를 사용하지 않고 IE를 통해 파일을 직접 전송하는 오류 보호 메카니즘을 가지고 있지 않다면, 관련된 모든 서비스에서 파일을 전송할 수 없습니다. 관련 프로세스 - Microsoft Corporation c:\windows\system32\svchost.exe |

소개할 악성코드의 파일명은 svchost.exe입니다.

이 파일 역시 제 시스템 복원점 안에 있었습니다만, 이번 행태(行態)관찰을 통해

역시 제 시스템은 이 악성코드에 감염이 되지 않았음을 확인하였습니다.

제 시스템이 무슨 honeypot도 아니고, 웬 악성코드들 범람? ㅠ ㅜ

이게 시스템 복원점에 남은 이유는 이 악성코드가 침범한 당시에는 AVG가 진단을 못했음에

기인할 것으로 보입니다. 현재는 AVG를 포함해 거의 모든 백신들이 진단 중입니다.

진단 결과는 포스트 맨 아래에 첨부합니다.

관찰에 앞서 한 가지만 첨언하면

| 요즘 좀비 PC 방지법에 대한 검토가 이루어지고 있는 것으로 압니다. 그런데 글벌레의 시스템들은 한결같이 철통(?) 보안 속에 있고, (신뢰되지 않은 영역의 ) 웹 서핑은 주로 샌드박시를 통해서 하고 있습니다. 그러나 그럼에도 불구하고 자꾸 시스템에 무엇인가가 침입을 합니다. 이게 요즘 악성코드들이 백신의 실시간 감시 및 방화벽을 bypass 하는 기법을 구사하는지 어떤지까지는 글벌레가 잘 모르겠습니다. 그런데 확실한 것은 백신으로 침입 자체를 막을 수는 없고, 또 진단 못하는 경우가 다반사 존재하므로 감염도 막을 수는 없다는 것입니다. 그럼에도 사용자 PC에서 백신의 설치 여부를 검사해서 좀비 PC를 방지하자는 것은 넌센스로 보입니다. 물론 백신이 시스템에 꼭 설치는 되어 있어야 하겠지만 앞서 언급했듯 만능은 아닌 걸, 그 설치 여부를 검색하고자 ActiveX를 통한 무엇인가를 구사한다면 그것이 오히려 좀비스러운 것이 아닌가 생각이 들어서 이렇게 짧게 메모를 남겨 봅니다. 시스템의 백신을 검색하느니 차라리 인터넷 쇄국정책(?)이 더욱 효과적이지 싶습니다만...... 아마 이것은 국제적인 망신을 자초하는 길이겠죠? 참고로 글벌레의 시스템에 악성코드가 침범했음에도 감염이 안된 이유는 백신? 이것은 아닙니다. 침범 당시 진단을 못했으니까요! 감염이 안된 이유는 1. 악성코드 자체의 결점 - 침범 후 실행상 헛점 존재 2. 글벌레의 시스템 환경으로 - 항상 모든 보안 패치가 이루어져 있음 3. Comodo 방화벽의 ProActive Defense에 의한 차단 4. Sancboxie 내부 감염 위 네 가지 정도로 요약이 될 것 같습니다. 백신과는 무관합니다 !!!!!!!! |

svchost.exe의 정상 경로는 %system% 입니다.

그런데 글벌레의 시스템에 침입했던 svchost.exe는 아마도 windows 루트에 침입 후

실행된 후 소실된 것으로 판단됩니다.

관련 글 : : 2009/01/31 - [유용한 팁들] - svchost.exe의 정상 경로

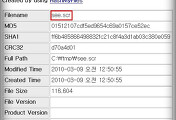

먼저, 아래 짝퉁 svchost.exe의 정보입니다.

좀 더 실감나게 보여드리기 위하여 아래 파일 등록 정보를 직접 보여드리는데

빨간 형광펜으로 마킹한 것이 정상 scvhost.exe이고

하늘색 형광펜으로 마킹한 것이 짝퉁 악성코드 svchost.exe 입니다.

아래 그림들 중 네 번째 그림을 보면 파일 버전도 진짜와 같게 표시한 것을 볼 수 있는데

세 번째 그림에서 언어로 볼 때 이 악성코드는 중국발인 것으로 추측이 됩니다.

이제 이 악성코드 실행이 시스템에 준 변화입니다.

| 파일 추가 사항입니다. %system%\RrmetfC.dll 추가 (파일 이름은 랜덤하게 생성됩니다.) 침입한 svchost.exe는 실행되면서 곧바로 소실됩니다. |

| 레지스트리 변경 사항입니다. [HKEY_CURRENT_USER\machine\SYSTEM\CurrentControlSet\Services\bits\Parameters] "ServiceDll"=hex 값 변경시킴. |

RrmetfC.dll 역시 당연히 악성코드 파일입니다.

진단 결과는 역시 맨 아래 첨부합니다.

RrmetfC.dll은 악성코드가 성공적으로 실행된 가상 환경 안에서만 존재하고

제 실제 시스템에는 존재하지 않았습니다.

그런데 이 파일은 실행 시마다 랜덤한 이름으로 생성됩니다.

(아래 그림이 RrmetfC.dll의 등록 정보인데 파일 이름이 다르게 생성된 경우입니다.)

진단명과 이 파일의 등록 정보에 붙은 STMP란 단어로 추론해 볼 때

이 악성코드는 게임 아이디 로그인 정보를 특정인에게 발송하거나

또는 스팸 메일을 발송하는 용도로 제작된 악성코드로 보입니다.

(역시 마이크로소프트 파일인 것처럼 위장 중입니다.)

또 이런 추론이 가능한 이유는 이 악성코드가 변경시키는 서비스 사항 때문입니다.

실제 제 시스템의 BITS 서비스 항목 설정 상태입니다 .

아래는 악성코드가 실행된 가상 환경에서의 BITS 항목 설정 상태입니다.

위 그림 두 개를 비교해 보시면 BITS 서비스가 자동으로 시작되도록 변경된 것이 확인 가능합니다.

이러한 사항은 Autoruns를 통해서도 확인이 가능합니다.

실제 제 시스템에서 본 시작점들입니다.

아래는 악성코드가 실행된 가상 환경에서 본 시작점들입니다.

두 개를 비교하면 가상 환경 내에서 BITS가 구동되었음을 볼 수 있습니다.

이 악성코드는 자신을 철저히 마이크로소프트 서비스인 것처럼 속이면서

실제로 마이크로소프트가 제공하는 서비스를 이용해 정보를 탈취하는 것으로 보입니다.

백신이 잡아내지 못하고 있을 때

이런 악성코드에 감염된다면 사용자는 별 여지없이 당하고 말 겁니다.

그렇다면 이런 악성코드에 대처하는 방법은 없을까요?

위에서도 관련 글로 링크 소개했던 글인데 다시 한번 소개 하면서 이만 글을 줄입니다 .

모두에게 도움이 되는 정보였으면 합니다 .

2009/08/20 - [유용한 팁들] - 백신에 안잡히는 악성코드 잡아내는 법

| 검사 파일: svchost.exe 전송 시각: 2010.02.11 18:37:25 (UTC) | |||

| 안티바이러스 | 엔진 버전 | 정의 날짜 | 검사 결과 |

| a-squared | 4.5.0.50 | 2010.02.11 | Virus.Win32.Virut.bl!IK |

| AhnLab-V3 | 5.0.0.2 | 2010.02.11 | Win-Trojan/Agent.83968.CO |

| AntiVir | 7.9.1.160 | 2010.02.11 | TR/Crypt.FKM.Gen |

| Antiy-AVL | 2.0.3.7 | 2010.02.11 | Trojan/Win32.Xih.gen |

| Authentium | 5.2.0.5 | 2010.02.11 | - |

| Avast | 4.8.1351.0 | 2010.02.11 | Win32:Gamona |

| AVG | 9.0.0.730 | 2010.02.11 | PSW.OnlineGames.AA |

| BitDefender | 7.2 | 2010.02.11 | GenPack:Backdoor.Generic.123030 |

| CAT-QuickHeal | 10.00 | 2010.02.11 | (Suspicious) - DNAScan |

| ClamAV | 0.96.0.0-git | 2010.02.11 | - |

| Comodo | 3900 | 2010.02.11 | TrojWare.Win32.Trojan.Agent.Gen |

| DrWeb | 5.0.1.12222 | 2010.02.11 | Trojan.Packed.551 |

| eSafe | 7.0.17.0 | 2010.02.11 | Win32.TRCrypt.Fkm |

| eTrust-Vet | 35.2.7296 | 2010.02.11 | - |

| F-Prot | 4.5.1.85 | 2010.02.11 | - |

| F-Secure | 9.0.15370.0 | 2010.02.11 | GenPack:Backdoor.Generic.123030 |

| Fortinet | 4.0.14.0 | 2010.02.11 | W32/Suspect_02.03B557FC223C!tr |

| GData | 19 | 2010.02.11 | GenPack:Backdoor.Generic.123030 |

| Ikarus | T3.1.1.80.0 | 2010.02.11 | Virus.Win32.Virut.bl |

| Jiangmin | 13.0.900 | 2010.02.08 | Heur:Backdoor/Huigezi |

| K7AntiVirus | 7.10.971 | 2010.02.11 | Trojan.Win32.Xih.rm |

| Kaspersky | 7.0.0.125 | 2010.02.11 | Trojan.Win32.Xih.rm |

| McAfee | 5889 | 2010.02.11 | Suspect-02!03B557FC223C |

| McAfee+Artemis | 5889 | 2010.02.11 | Suspect-02!03B557FC223C |

| McAfee-GW-Edition | 6.8.5 | 2010.02.11 | Heuristic.LooksLike.Win32.Suspicious.B |

| Microsoft | 1.5406 | 2010.02.11 | Backdoor:Win32/Agent.FR |

| NOD32 | 4859 | 2010.02.11 | a variant of Win32/Kryptik.NX |

| Norman | 6.04.08 | 2010.02.11 | Obfuscated.S |

| nProtect | 2009.1.8.0 | 2010.02.11 | - |

| Panda | 10.0.2.2 | 2010.02.11 | Trj/CI.A |

| PCTools | 7.0.3.5 | 2010.02.11 | Trojan.Generic |

| Prevx | 3.0 | 2010.02.11 | - |

| Rising | 22.34.01.03 | 2010.02.11 | Packer.Win32.Agent.bd |

| Sophos | 4.50.0 | 2010.02.11 | Mal/Behav-066 |

| Sunbelt | 3.9.2398.2 | 2010.02.11 | Trojan.Win32.Generic!BT |

| Symantec | 20091.2.0.41 | 2010.02.11 | Trojan Horse |

| TheHacker | 6.5.1.1.189 | 2010.02.11 | Trojan/Kryptik.nx |

| TrendMicro | 9.120.0.1004 | 2010.02.11 | BKDR_AGENT.AOEQ |

| VBA32 | 3.12.12.2 | 2010.02.11 | BScope.Trojan.8171722 |

| ViRobot | 2010.2.11.2182 | 2010.02.11 | Trojan.Win32.Xih.83968 |

| VirusBuster | 5.0.21.0 | 2010.02.11 | Trojan.Hupigon.Gen!Pac.6 |

| 검사 파일: RrmetfC.dll 전송 시각: 2010.02.11 19:30:10 (UTC) | |||

| 안티바이러스 | 엔진 버전 | 정의 날짜 | 검사 결과 |

| a-squared | 4.5.0.50 | 2010.02.11 | Virus.Win32.Gamona!IK |

| AhnLab-V3 | 5.0.0.2 | 2010.02.11 | Win-Trojan/Pcclient.75776 |

| AntiVir | 7.9.1.160 | 2010.02.11 | TR/Crypt.FKM.Gen |

| Antiy-AVL | 2.0.3.7 | 2010.02.11 | Backdoor/Win32.Nbdd.gen |

| Authentium | 5.2.0.5 | 2010.02.11 | W32/SuspPack.AC.gen!Eldorado |

| Avast | 4.8.1351.0 | 2010.02.11 | Win32:Gamona |

| AVG | 9.0.0.730 | 2010.02.11 | Win32/Heur |

| BitDefender | 7.2 | 2010.02.11 | MemScan:Backdoor.PcClient.TFU |

| CAT-QuickHeal | 10.00 | 2010.02.11 | - |

| ClamAV | 0.96.0.0-git | 2010.02.11 | - |

| Comodo | 3901 | 2010.02.11 | Backdoor.Win32.Nbdd.lw |

| DrWeb | 5.0.1.12222 | 2010.02.11 | Trojan.Packed.551 |

| eSafe | 7.0.17.0 | 2010.02.11 | Win32.TRCrypt.Fkm |

| eTrust-Vet | 35.2.7296 | 2010.02.11 | - |

| F-Prot | 4.5.1.85 | 2010.02.11 | W32/SuspPack.AC.gen!Eldorado |

| F-Secure | 9.0.15370.0 | 2010.02.11 | MemScan:Backdoor.PcClient.TFU |

| Fortinet | 4.0.14.0 | 2010.02.11 | W32/Nbdd.LV!tr.bdr |

| GData | 19 | 2010.02.11 | MemScan:Backdoor.PcClient.TFU |

| Ikarus | T3.1.1.80.0 | 2010.02.11 | Virus.Win32.Gamona |

| Jiangmin | 13.0.900 | 2010.02.08 | Heur:Backdoor/Huigezi |

| K7AntiVirus | 7.10.971 | 2010.02.11 | Backdoor.Win32.Nbdd.lw |

| Kaspersky | 7.0.0.125 | 2010.02.11 | Backdoor.Win32.Nbdd.lv |

| McAfee | 5889 | 2010.02.11 | Suspect-02!18765EF0E968 |

| McAfee+Artemis | 5889 | 2010.02.11 | Suspect-02!18765EF0E968 |

| McAfee-GW-Edition | 6.8.5 | 2010.02.11 | Trojan.Crypt.FKM.Gen |

| Microsoft | 1.5406 | 2010.02.11 | Backdoor:Win32/PcClient.ZL |

| NOD32 | 4859 | 2010.02.11 | a variant of Win32/Kryptik.NX |

| Norman | 6.04.08 | 2010.02.11 | - |

| nProtect | 2009.1.8.0 | 2010.02.11 | Backdoor/W32.Nbdd.75776.C |

| Panda | 10.0.2.2 | 2010.02.11 | Trj/Downloader.MDW |

| PCTools | 7.0.3.5 | 2010.02.11 | Backdoor.Formador |

| Prevx | 3.0 | 2010.02.11 | High Risk Cloaked Malware |

| Rising | 22.34.01.03 | 2010.02.11 | Packer.Win32.Agent.bd |

| Sophos | 4.50.0 | 2010.02.11 | Mal/Generic-A |

| Sunbelt | 3.9.2398.2 | 2010.02.11 | Trojan.Win32.Generic!BT |

| Symantec | 20091.2.0.41 | 2010.02.11 | Backdoor.Formador |

| TheHacker | 6.5.1.1.189 | 2010.02.11 | Backdoor/Nbdd.lv |

| TrendMicro | 9.120.0.1004 | 2010.02.11 | - |

| VBA32 | 3.12.12.2 | 2010.02.11 | BScope.Trojan.8171722 |

| ViRobot | 2010.2.11.2182 | 2010.02.11 | Backdoor.Win32.Nbdd.75776 |

| VirusBuster | 5.0.21.0 | 2010.02.11 | Trojan.Hupigon.Gen!Pac.6 |

| 추가 정보 | |||

| File size: 75776 bytes | |||

| MD5 : 18765ef0e9680b2469cedf87b567ccd9 | |||

| SHA1 : e93287c1a8f0d5383160e6655714de49027b39fc | |||

| SHA256: 8a811a49b8a1acf84e6aabd35b8c0fab18de395dab1026dfe4db65bf11aa34d4 | |||

| PEInfo: PE Structure information ( base data ) entrypointaddress.: 0x188F1 timedatestamp.....: 0x49097F40 (Thu Oct 30 10:32:48 2008) machinetype.......: 0x14C (Intel I386) ( 3 sections ) name viradd virsiz rawdsiz ntrpy md5 UPX0 0x1000 0x17000 0x200 7.28 fd92afdc1b309992c1429e49df7f7030 UPX1 0x18000 0xE000 0xD800 7.99 14e529d6dada69e56c6e2f54e3bd9a0b .rsrc 0x26000 0x1000 0x600 2.42 5703d3a0fe11f547880a49cb821014b6 ( 1 imports ) > kernel32.dll: GetModuleHandleA, LoadLibraryA, GetProcAddress ( 1 exports ) > K, K, K, K |

|||

| TrID : File type identification UPX compressed Win32 Executable (60.2%) Win32 Executable Generic (16.8%) Win32 Dynamic Link Library (generic) (14.9%) Generic Win/DOS Executable (3.9%) DOS Executable Generic (3.9%) |

|||

| ThreatExpert: | |||

| ssdeep: 1536:38VAZ0GbOPZHuIWiOulvY59lTnG2a1s+da4NH:MVAeGbAtA3Evs1QjNH | |||

| Prevx Info: | |||

| PEiD : - | |||

'Malwares 분석' 카테고리의 다른 글

| 네이트온 악성코드를 헤쳐 보았다 . (0) | 2010.06.02 |

|---|---|

| image.rar - 네이트온 악성코드 (6) | 2010.03.28 |

| see.scr - MD5 : 01512107cdf5ed9654c69a0157ce52ec (5) | 2010.03.09 |

| stat.exe - infostealer (8) | 2010.03.07 |

| flash.exe (1) | 2009.06.27 |

| svhost.exe (0) | 2009.04.10 |

| itynfu.exe (0) | 2009.04.06 |

| dr.exe (1) | 2009.03.19 |

댓글